La administración de cuentas de usuario y grupos es una parte esencial de la administración de sistemas dentro de una organización. Pero para hacer esto efectivamente, un buen administrador de sistemas primero debe entender lo que son las cuentas de usuario y los grupos y cómo funcionan.

La razón principal para las cuentas de usuario es verificar la identidad de cada individuo utilizando un computador. Una razón secundaria (pero aún importante) es la de permitir la utilización personalizada de recursos y privilegios de acceso.

Los recursos incluyen archivos, directorios y dispositivos. El control de acceso a estos dispositivos forma una gran parte de la rutina diaria de un administrador de sistemas; a menudo el acceso a un recurso es controlado por grupos. Los grupos son construcciones lógicas que se pueden utilizar para enlazar a usuarios para un propósito común. Por ejemplo, si una organización tiene varios administradores de sistemas, todos ellos se pueden colocar en un grupo administrador de sistema. Luego se le pueden dar permisos al grupo para acceder a recursos claves del sistema. De esta forma, los grupos pueden ser una herramienta poderosa para la administración de recursos y acceso.

El nombre de usuario

Cada usuario debe tener un nombre de usuario que sea diferente a todos los otros usuarios en ese sistema.

Debido a este requerimiento, es vital determinar — por adelantado — cómo se crean los nombres de usuario. De lo contrario, puede encontrarse en la posición de ser forzado a reaccionar cada vez que un nuevo usuario solicita una cuenta. Lo que necesita es una convención de nombres para sus cuentas de usuarios.

La naturaleza exacta de su convenio de nombres debe tomar varios factores en cuenta:

- El tamaño de su organización

- La estructura de su organización

- La naturaleza de su organización

El tamaño de su organización importa, pues dicta cuántos usuarios puede soportar su convención para nombres. Por ejemplo, una compañía muy pequeña quizás pueda permitir que todo el mundo utilice su primer nombre. Para una organización mucho más grande, este convenio no funciona.

La estructura de la organización también puede tener influencia sobre el convenio de nombres más apropiado. Para organizaciones con una estructura bien definida puede ser adecuado incluir elementos de esa estructura en la convención de nombres. Por ejemplo, puede incluir los códigos de los departamentos como parte del nombre de usuario.

La naturaleza completa de su organización también puede significar que algunas convenciones son más apropiadas que otras. Una organización que maneja datos confidenciales puede decidirse por una convención que no indica ningún tipo de información personal que pueda vincular al individuo con su nombre. En una organización de este tipo, el nombre de usuario de Maggie McOmie podría ser LUH3417.

He aquí algunas convenciones de nombres que otras organizaciones han utilizado:

- Primer nombre (jorge, carlos, pedro, etc.)

- Apellido (perez, obregon, ramirez, etc)

- Primera inicial, seguido del apellido (jperez, cobregon, pramirez, etc.)

- Apellido, seguido del código del departamento (perez029, obregon454, ramirez191, etc.)

Una cosa común con la convención de nombres descrita aquí es que es posible que eventualmente existan dos individuos que, de acuerdo a la convención, obtendrían el mismo nombre de usuario. Esto se conoce como una colisión.

Manejar colisiones

Las colisiones son un hecho — no importa cuanto lo intente, eventualmente se encontrará tratando con colisiones. Debe planear para las colisiones en su convención de nombres. Hay muchas formas de hacer esto:

- Añadiendo números en secuencia al nombre de usuario en colisión (perez, perez1, perez2, etc.)

- Añadiendo datos específicos al usuario al nombre de usuario en colisión (perez, eperez, ekperez, etc.)

- Añadiendo información adicional de la organización al nombre de usuario (perez, perez029, perez454, etc.)

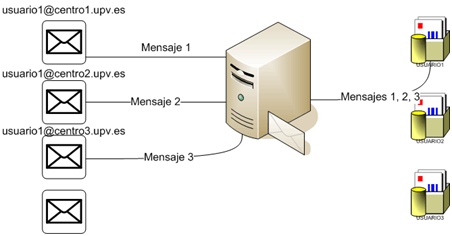

Es necesario tener un método para resolver las colisiones como parte de cualquier convención de nombres. Sin embargo, hace más difícil para alguien fuera de la organización determinar el nombre de usuario de un individuo. Por lo tanto, la desventaja de las convenciones de nombres es que hace más probable el envío de correos electrónicos a las direcciones equivocadas.

Contraseñas

Si el nombre de usuario responde a la pregunta "¿Quién es usted?", la contraseña es la respuesta a la pregunta que inevitablemente sigue: "Demuéstralo!" En términos más prácticos, una contraseña proporciona una forma de probar la autenticidad de la persona que dice ser el usuario con ese nombre de usuario. La efectividad de un esquema basado en contraseñas recae en gran parte sobre varios aspectos de la contraseña:

- La confidencialidad de la contraseña

- La resistencia de adivinar la contraseña

- La resistencia de la contraseña ante un ataque de fuerza bruta.

Las contraseñas que efectivamente toman en cuenta estos problemas se conocen como contraseñas robustas, mientras que aquellas que no, se les llama débiles. Es importante para la seguridad de la organización crear contraseñas robustas, mientras más robustas sean las contraseñas, hay menos oportunidades de que estas sean descubiertas o que se adivinen. Hay dos opciones disponibles para reforzar el uso de contraseñas robustas:

- El administrador del sistema puede crear contraseñas para todos los usuarios.

- El administrador del sistema puede dejar que los usuarios creen sus propias contraseñas, a la vez que se verifica que las contraseñas sean lo suficientemente robustas.

Al crear contraseñas para todos los usuarios asegura que estas sean robustas, pero se vuelve una tarea pesada a medida que crece la organización. También incrementa el riesgo de que los usuarios escriban sus contraseñas.

Por estas razones, la mayoría de los administradores de sistemas prefieren dejar que los usuarios mismos creen sus contraseñas. Sin embargo, un buen administrador de sistemas tomará los pasos adecuados para verificar que las contraseñas sean robustas.

Las contraseñas deberían ser tan difíciles de adivinar como sea posible. Una contraseña robusta es aquella que un atacante no podrá adivinar, aún si el atacante conoce bien al usuario.

Un ataque de fuerza bruta sobre una contraseña implica el intento metódico (usualmente a través de un programa conocido como password-cracker) de cada combinación de caracteres posible con la esperanza de que se encontrará la contraseña correcta eventualmente. Una contraseña robusta se debería construir de manera tal que el número de contraseñas potenciales a probar sea muy grande, forzando al atacante a tomarse un largo tiempo buscando la contraseña.

Una contraseña corta es débil porque es mucho más susceptible a un ataque de fuerza bruta. Para ilustrar esto, considere la tabla siguiente, en el que se muestran el número de contraseñas potenciales que deben ser evaluadas en un ataque de fuerza bruta. (Se asume que las contraseñas consisten solamente de letras en minúsculas.)

Tabla 6-1. El largo de la contraseña contra el número de contraseñas potenciales

Como puede ver, el número de contraseñas posibles incrementa dramáticamente a medida que se incrementa el largo.

Para lograr establecer contraseñas robustas o seguras se requiere lo siguiente:

- Que sea lo más larga posible. Mientras más larga la contraseña, menos es la probabilidad de que tenga éxito un ataque de fuerza bruta. Por lo tanto, si su sistema operativo lo soporta, establezca un largo mínimo para las contraseñas de sus usuarios relativamente largo.

- Que sea alfanumérica, combinando el uso de mayúsculas y minúsculas, y de ser posible que adicione caracteres no alfanuméricos como: &, -, @, etc.

- Que implemente períodos de vigencia, es decir, que se le pida al usuario cambiarla al término de un período establecido de tiempo.

Información de control de acceso

Junto con un nombre de usuario y contraseña, las cuentas de usuario también contienen información de acceso. Esta información toma formas diferentes de acuerdo al sistema operativo utilizado. Sin embargo, los tipos de información a menudo incluyen:

- Identificación específica al usuario global al sistema

- Identificación específica al grupo global al sistema

- Lista de los grupos/capacidades adicionales a los cuales el usuario es miembro

- Información de acceso por defecto a aplicar para todos los archivos y recursos creados por el usuario

En algunas organizaciones, la información de control de acceso quizás nunca se necesite tocar. Este caso es más frecuente con estaciones de trabajo personales y sistemas independientes, por ejemplo. Otras organizaciones, particularmente aquellas que hacen uso extensivo de los recursos compartidos a los largo de la red entre diferentes grupos de usuarios, requieren que la información de control de acceso se modifique con frecuencia.

La carga de trabajo requerida para mantener apropiadamente la información de control de acceso de sus usuarios varía de acuerdo a cuan intensivamente su organización utiliza las funcionalidades de control de acceso. Mientras que no está mal contar con estas funcionalidades (de hecho, quizás sea inevitable), implica que su entorno de sistema puede requerir más esfuerzo para ser mantenido y que cada cuenta de usuario pueda tener más formas en las cuales pueda ser mal configurada.

Por lo tanto, si su organización requiere de este tipo de entorno, debería documentar los pasos exactos requeridos para crear y correctamente configurar una cuenta de usuario. De hecho, si hay diferentes tipos de cuentas de usuario, debería documentar cada una (creando una nueva cuenta de usuario de finanzas, una nueva cuenta de usuario de operaciones, etc.).

Administración de recursos de usuarios

La creación de cuentas de usuario solamente es una parte del trabajo de un administrador de sistemas. La administración de recursos también es esencial. Por lo tanto, debe considerar tres puntos:

- ¿Quién puede acceder a los datos compartidos?

- ¿Dónde los usuarios acceden a esos datos?

- ¿Qué barreras se colocan para prevenir el abuso de los recursos? Las secciones siguientes revisan brevemente cada uno de estos tópicos.

¿Quién puede acceder a los datos compartidos?

El acceso de un usuario a una aplicación dada, archivo o directorio es determinado por los permisos aplicados a esa aplicación, archivo o directorio.

Además, a menudo es útil si se pueden aplicar diferentes permisos para diferentes clases de usuarios. Por ejemplo, el almacenamiento compartido debería se capaz de prevenir la eliminación accidental (o maliciosa) de archivos de usuarios por otros usuarios, a la vez que se permite que el propietario de los archivos tenga acceso completo a los mismos.

Otro ejemplo es el acceso asignado al directorio principal de un usuario. Solamente el propietario del directorio principal debería poder crear y ver los archivos que se encuentran allí. Se debería negar el acceso a todos los otros usuarios (a menos que el usuario desee lo contrario). Esto incrementa la privacidad del usuario y previene de la posible apropiación incorrecta de archivos personales.

Pero hay muchas situaciones en las que múltiples usuarios pueden necesitar acceso al mismo conjunto de recursos en una máquina. En este caso, puede ser necesaria la creación de grupos compartidos.

Grupos y datos compartidos

Como se mencionó en la introducción, los grupos son construcciones lógicas que se pueden usar para vincular cuentas de usuario para un propósito específico.

Cuando se administran grupos dentro de una organización, es prudente identificar los datos a los que ciertos departamentos deben tener acceso, los datos que se deben negar a otros y que datos deberían ser compartidos por todos. Esto ayuda en la creación de una estructura de grupos adecuada, junto con los permisos apropiados para los datos compartidos.

Por ejemplo, asuma que el departamento de cuentas por cobrar debe mantener una lista de las cuentas morosas. Esta lista debe ser compartida con el departamento de cobros. Si el personal de cuentas por cobrar y el personal de cobranzas se colocan como miembros de un grupo llamado cuentas, esta información se puede colocar entonces en un directorio compartido (propiedad del grupo cuentas) con permisos de grupo para leer y escribir en el directorio.

Determinar la estructura de un grupo

Algunos de los retos con los que se encuentra un administrador de sistemas cuando crean grupos son:

- ¿Qué grupos crear?

- ¿A quién colocar en un grupo determinado?

- ¿Qué tipo de permisos deberían tener estos recursos compartidos?

Para estas preguntas se necesita un enfoque con sentido común. Una posibilidad es reflejar la estructura de su compañía cuando se creen grupos. Por ejemplo, si hay un departamento de finanzas, cree un grupo llamado finanzas y haga a todo el personal de finanzas parte de ese grupo. Si la información financiera es muy confidencial para toda la compañía, pero es vital para los empleados senior, entonces otorgue a estos permisos a nivel de grupo para el acceso a los directorios y los datos utilizados por el departamento de finanzas añadiéndolos al grupo finanzas.

También es bueno pecar por el lado de la precaución cuando se otorguen permisos para los usuarios. De esta forma, hay menos probabilidades de que los datos confidenciales caigan en las manos incorrectas.

Enfocando la creación de la estructura de grupos de su organización de esta manera, se puede satisfacer de forma segura y efectiva la necesidad de datos compartidos dentro de la organización.

¿Dónde los usuarios acceden a los datos compartidos?

Cuando se comparten datos entre usuarios, es un práctica común tener un servidor central (o grupo de servidores) que hacen ciertos directorios disponibles a otras máquinas en la red. De esta forma los datos son almacenados en un lugar; no es necesario sincronizar los datos entre múltiples máquinas.

Antes de asumir este enfoque, primero debe determinar cuáles son los sistemas a acceder a los datos almacenados centralmente. Al hacer esto, tome nota de los sistemas operativos utilizados por los sistemas. Esta información tiene un peso en su habilidad de implementar este enfoque, pues su servidor de almacenamiento debe ser capaz de servir sus datos a cada uno de los sistemas operativos en uso en su organización.

Lamentablemente, una vez que los datos son compartidos entre múltiples computadores en una red, puede surgir el potencial para conflictos en la propiedad de un archivo.

Problemas globales de propiedad

El tener los datos almacenados centralmente y accesibles por múltiples computadores sobre la red tiene sus ventajas. No obstante, asuma por un momento que cada una de esas computadoras tiene una lista mantenida localmente de las cuentas de usuarios. ¿Qué tal si las listas de usuarios en cada uno de estos sistemas no son consistentes con la lista de usuarios en el servidor central?

Peor aún, ¿qué pasa si la lista de usuarios en cada uno de esos sistemas no son ni siquiera consistentes unas con otras?

Mucho de esto depende sobre cómo se implementen los usuarios y los permisos de acceso en cada sistema, pero en algunos casos es posible que el usuario A en un sistema pueda ser conocido como B en otro. Esto se vuelve un verdadero problema cuando los datos son compartidos entre sistemas, pues los datos que el usuario A tiene permitido acceder desde un sistema también puede ser leído por el usuario B desde otro sistema.

Por esta razón, muchas organizaciones utilizan algún tipo de base de datos central de usuarios. Esto asegura que no haya solapamientos entre las listas de usuarios en sistemas diferentes.

Directorios principales

Otro problema que enfrentan los administradores de sistemas es si los usuarios deberían tener directorios principales centralizados.

La ventaja principal de tener un directorio principal centralizado en un servidor conectado a la red es que si un usuario se conecta a cualquier máquina en la red, podrá acceder a los archivos en su directorio principal.

La desventaja es que, si la red se cae, los usuarios a lo largo de la organización no podrán acceder a sus archivos. En algunas situaciones (tales como organizaciones que hacen gran uso de portátiles), el tener directorios principales centralizados no es recomendable. Pero si tiene sentido para su organización, la implementación de directorios principales puede hacer la vida de un administrador mucho más fácil.

¿Qué barreras se colocan para prevenir el abuso de los recursos?

La organización cuidadosa de recursos y la asignación de permisos para los recursos compartidos es una de las cosas más importantes que un administrador de sistemas puede hacer para prevenir el abuso de recursos entre usuarios dentro de la organización. De esta forma, aquellos que no deberían tener acceso a recursos confidenciales, se les niega el acceso.

Pero no importa cómo su organización haga las cosas, la mejor guardia contra el abuso de recursos siempre es la vigilancia permanente por parte del administrador del sistema. Mantener los ojos abiertos a menudo es la única manera de evitar que una sorpresa desagradable esté esperando por usted a la mañana siguiente.

FUENTE: http://web.mit.edu/rhel-doc/4/RH-DOCS/rhel-isa-es-4/ch-acctsgrps.html

Las Directivas de Grupo (en adelante GPO) permiten implementar configuraciones específicas para uno o varios usuarios y/o equipos. Nos centraremos en cómo se debe hacer la gestión correcta de GPO en Active Directory de Microsoft Windows 2012. Para la configuración de GPO que sólo afecten a un usuario o equipo local se puede utilizar el editor de directivas locales gpedit.msc. En nuestro caso accederemos en el entorno de Servicios de Dominio de Active Directory.

Las Directivas de Grupo (en adelante GPO) permiten implementar configuraciones específicas para uno o varios usuarios y/o equipos. Nos centraremos en cómo se debe hacer la gestión correcta de GPO en Active Directory de Microsoft Windows 2012. Para la configuración de GPO que sólo afecten a un usuario o equipo local se puede utilizar el editor de directivas locales gpedit.msc. En nuestro caso accederemos en el entorno de Servicios de Dominio de Active Directory.

Las Directivas de Grupo (en adelante GPO) permiten implementar configuraciones específicas para uno o varios usuarios y/o equipos. Nos centraremos en cómo se debe hacer la gestión correcta de GPO en Active Directory de Microsoft Windows 2012. Para la configuración de GPO que sólo afecten a un usuario o equipo local se puede utilizar el editor de directivas locales gpedit.msc. En nuestro caso accederemos en el entorno de Servicios de Dominio de Active Directory.

Las Directivas de Grupo (en adelante GPO) permiten implementar configuraciones específicas para uno o varios usuarios y/o equipos. Nos centraremos en cómo se debe hacer la gestión correcta de GPO en Active Directory de Microsoft Windows 2012. Para la configuración de GPO que sólo afecten a un usuario o equipo local se puede utilizar el editor de directivas locales gpedit.msc. En nuestro caso accederemos en el entorno de Servicios de Dominio de Active Directory.

Importante

Importante